Os pesquisadores de segurança descobriram que o mesmo conjunto de vulnerabilidades de firmware que descobriram nos sistemas Fujitsu Lifebook realmente afeta muito mais dispositivos de vários fornecedores. As falhas são graves, pois permitem que os invasores ignorem os recursos de segurança de hardware, bem como as soluções tradicionais de segurança de endpoint.

Pesquisadores da empresa de segurança corporativa Binarly descobriram nada menos que 23 vulnerabilidades de alto impacto no firmware BIOS/UEFI usado por vários fornecedores de computadores como Intel, AMD, Lenovo, Dell, HP, Asus, Microsoft, Fujitsu, Juniper Networks, Acer, Bull Atos e Siemens.

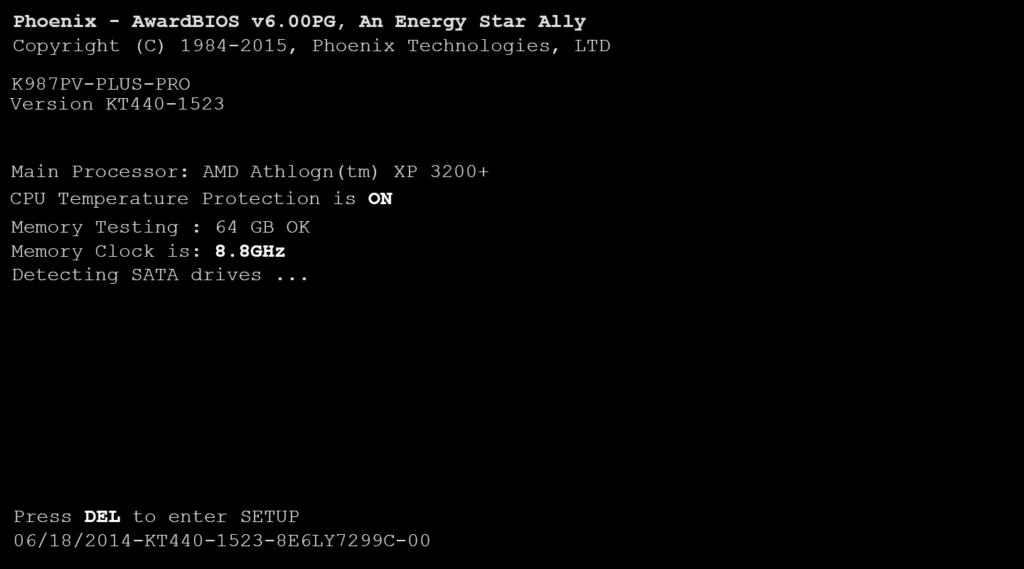

Especificamente, as vulnerabilidades afetam o firmware UEFI baseado em InsydeH2O e muitas delas estão presentes no System Management Mode (SMM), que é responsável por fornecer recursos de gerenciamento de energia e controle de hardware em todo o sistema.

A maioria das falhas são da variedade SMM Memory Corruption, bem como SMM Callout (Privilege Escalation) e DXE Memory Corruption.

Imagem: ferramenta de detecção FwHunt da Binary para vulnerabilidades UEFI

As falhas foram avaliadas como graves devido ao fato de permitirem aos invasores privilégios mais altos do que os do kernel do sistema operacional nos sistemas afetados. Em outras palavras, o malware pode ser escrito para aproveitar essas vulnerabilidades que sobreviverão facilmente à reinstalação do sistema operacional e evitarão soluções tradicionais de segurança de endpoint, como software antivírus e detecção e resposta de endpoint gerenciada (EDR).

Além disso, eles permitem ataques locais e remotos que podem ignorar ou invalidar recursos de segurança de hardware como Secure Boot, Intel BootGuard e Virtualization-Based Security. O malware que explora as 23 vulnerabilidades é essencialmente invisível para o sistema operacional e também para os sistemas de monitoramento de integridade do firmware devido às limitações do Trusted Platform Module (TPM).

A boa notícia é que a Insyde lançou patches de firmware, e a Binarly e o CERT/CC conseguiram entrar em contato com todos os 25 fornecedores afetados pelos problemas que descobriram. Espera-se que os patches oficiais de firmware sejam lançados nos próximos meses, mas provavelmente chegarão no segundo semestre deste ano.