Em um mundo cada vez mais digitalizado, a proteção e segurança de dados assumiram um papel central na sociedade contemporânea. A crescente quantidade de informações confidenciais armazenadas em dispositivos eletrônicos exige abordagens robustas para garantir que esses dados sejam adequadamente removidos quando não são mais necessários. Nesse contexto, o Método Gutmann se destaca como uma metodologia reconhecida para a remoção segura e definitiva de dados, estabelecendo um padrão de excelência na segurança da informação.

Este artigo se propõe a aprofundar a compreensão do Método Gutmann, explorando seus princípios, processos, alternativas e relevância em um cenário tecnológico em constante evolução.

Leia também: Os 16 melhores métodos e padrões de sanitização de dados

O Método Gutmann: Explorando a Essência

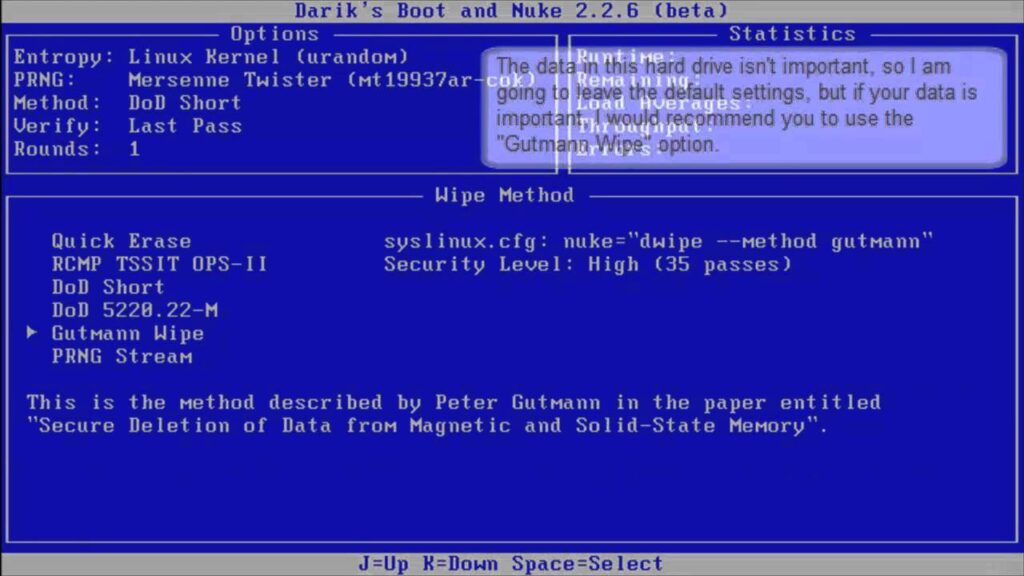

O Método Gutmann, denominado em homenagem ao cientista da computação Peter Gutmann, é uma abordagem renomada na área de segurança de dados. Sua concepção remonta a 1996, quando Peter Gutmann publicou o artigo “Secure Deletion of Data from Magnetic and Solid-State Memory“.

Desde então, o método tem sido um pilar fundamental para garantir a remoção irreversível de informações armazenadas em dispositivos de armazenamento, como discos rígidos e SSDs.

Os Princípios que Sustentam o Método Gutmann

O cerne do Método Gutmann repousa em uma estratégia elaborada de sobrescrita de dados. Este processo meticuloso envolve múltiplas iterações de escrita e reescrita no dispositivo de armazenamento, com a aplicação de padrões de bits específicos em cada passagem. A singularidade e complexidade desses padrões desempenham um papel crucial na eficácia do método.

A natureza repetitiva das passagens, juntamente com a diversidade de padrões, visa dificultar significativamente qualquer tentativa de recuperação dos dados originais, mesmo por meio de técnicas avançadas de recuperação.

Implementação Detalhada do Método Gutmann

Para compreender melhor a aplicação prática, é importante explorar suas etapas fundamentais:

- Preparação Cautelosa: Antes de iniciar o procedimento de remoção de dados, é imperativo realizar um backup abrangente de todas as informações relevantes. Isso garante que dados essenciais não sejam perdidos durante o processo.

- Seleção Estratégica de Padrões de Bits: O Método Gutmann apresenta uma variedade de 35 padrões de bits distintos. Cada padrão é projetado meticulosamente para sobrescrever os dados de maneira única, ampliando ainda mais a segurança do método.

- Execução de Passagens Minuciosas: O aspecto central do Método Gutmann consiste nas múltiplas passagens de escrita e reescrita. A aplicação sequencial dos padrões de bits selecionados ocorre ao longo de várias iterações, uma prática originalmente sugerida em 35 passagens por Gutmann.

- Verificação Precisa e Validação: Após a conclusão das passagens, verificações exaustivas são realizadas para confirmar a eficácia da remoção. A validação meticulosa é essencial para garantir que os dados anteriores estejam verdadeiramente inacessíveis.

Explorando Alternativas

Embora tenha se estabelecido como um padrão de excelência na remoção segura de dados, é relevante considerar alternativas existentes:

- Método DoD 5220.22-M: Desenvolvido pelo Departamento de Defesa dos Estados Unidos, este método envolve três passagens de escrita com padrões específicos. Embora seja menos abrangente que o Método Gutmann, ainda oferece um nível significativo de segurança.

- Criptografia e Descarte: A criptografia prévia dos dados seguida pelo descarte das chaves de criptografia pode inviabilizar efetivamente qualquer tentativa de recuperação.

- Destruição Física: A destruição completa e física do dispositivo de armazenamento é uma alternativa incontestável para garantir a remoção segura dos dados.

A Relevância Contínua do Método Gutmann

No panorama contemporâneo, onde a confidencialidade dos dados é uma preocupação constante, o Método Gutmann desempenha um papel crucial. Sua abordagem minuciosa e sistemática se mostra particularmente relevante em setores que requerem conformidade regulatória rígida e proteção avançada da privacidade.

Indústrias como saúde, finanças e governança corporativa encontram no método uma ferramenta confiável para assegurar a remoção segura de informações sensíveis.

Perguntas Frequentes

Embora o Método Gutmann seja altamente eficaz em discos rígidos e SSDs, sua aplicabilidade pode ser limitada em dispositivos de armazenamento de menor escala, como pendrives e cartões de memória. Nesses casos, alternativas como a destruição física podem ser mais apropriadas.

Embora a abordagem original de Gutmann recomendasse 35 passagens, estudos subsequentes sugerem que um número menor, como 7 ou 9 passagens, ainda é altamente seguro em ambientes práticos.

É importante reconhecer que a aplicação repetitiva de passagens de escrita e reescrita pode contribuir para o desgaste gradual de um SSD. Portanto, é aconselhável equilibrar os aspectos de segurança com a vida útil do dispositivo.

A criptografia oferece uma camada adicional de segurança. Quando os dados são adequadamente criptografados e as chaves de criptografia são descartadas, a necessidade de aplicar o Método pode ser reduzida.