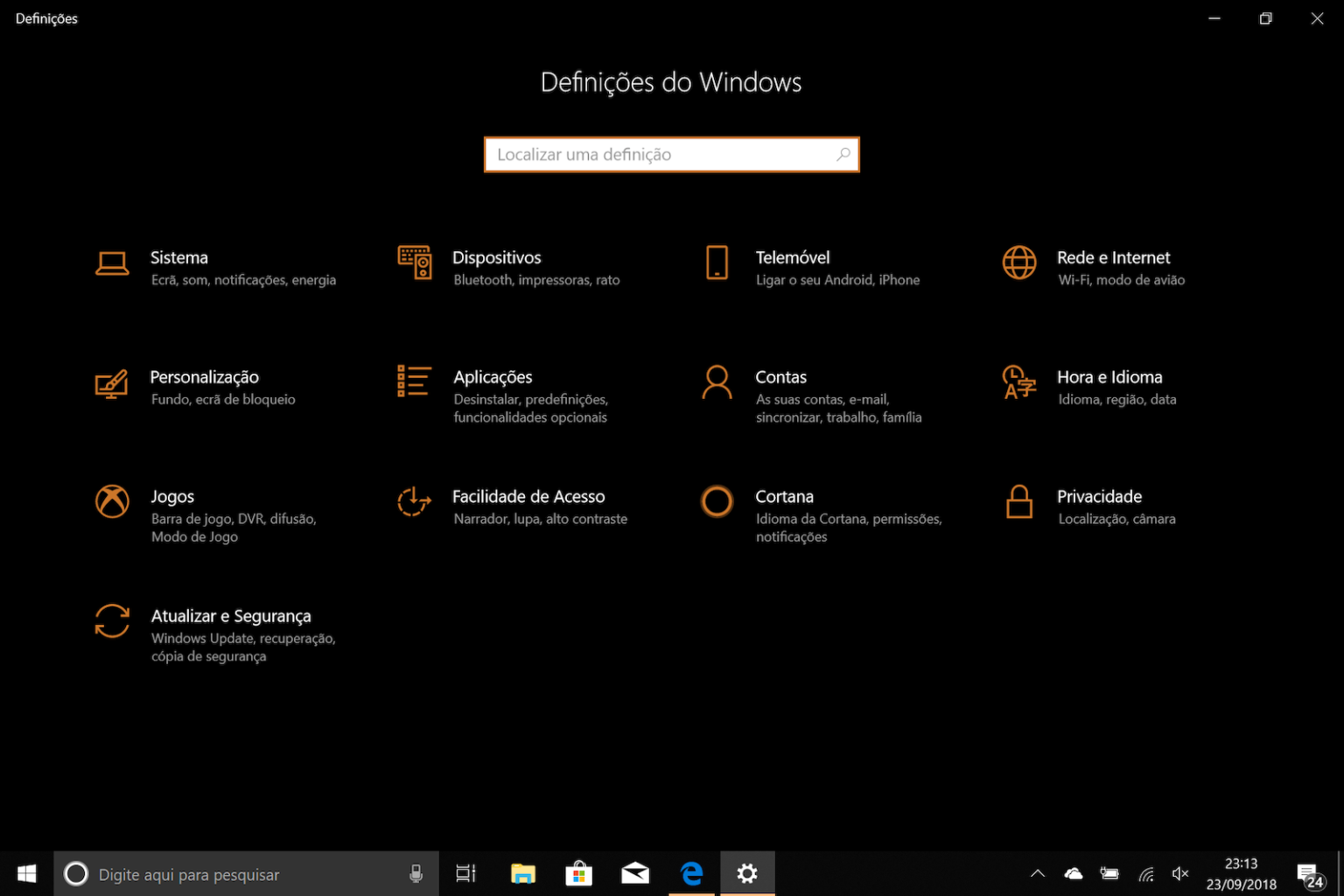

A construção de uma rede de computadores eficiente e segura é um dos pilares da infraestrutura tecnológica contemporânea. Parte vital desse processo é a nomeação adequada de grupos de trabalho e domínios no sistema operacional Windows. Como nomear Grupos de Trabalho e Domínios do Windows? Neste guia abrangente, mergulharemos fundo na importância dessa prática, exploraremos os fundamentos dos grupos de trabalho e domínios, destacaremos as melhores práticas para nomeação e forneceremos um passo a passo para realizar essa tarefa com sucesso. Compreendendo os Grupos de Trabalho no Windows: Os grupos de trabalho constituem uma forma de organização de computadores em…

Autor: Kayobrussy Guedes

Quando o sistema operacional Windows apresenta problemas, a opção de iniciar o computador no modo de segurança pode ser crucial para identificar e solucionar questões de desempenho. Neste guia, abordaremos os diferentes métodos para acessar o Modo de Segurança no Windows 10 e Windows 11, oferecendo soluções passo a passo para usuários de ambos os sistemas. Modo de Segurança no Windows: Uma Visão Geral O Modo de Segurança permite que o Windows seja inicializado em um estado básico, utilizando apenas um conjunto limitado de arquivos e drivers. Isso é especialmente útil para isolar problemas, já que se o computador funciona…

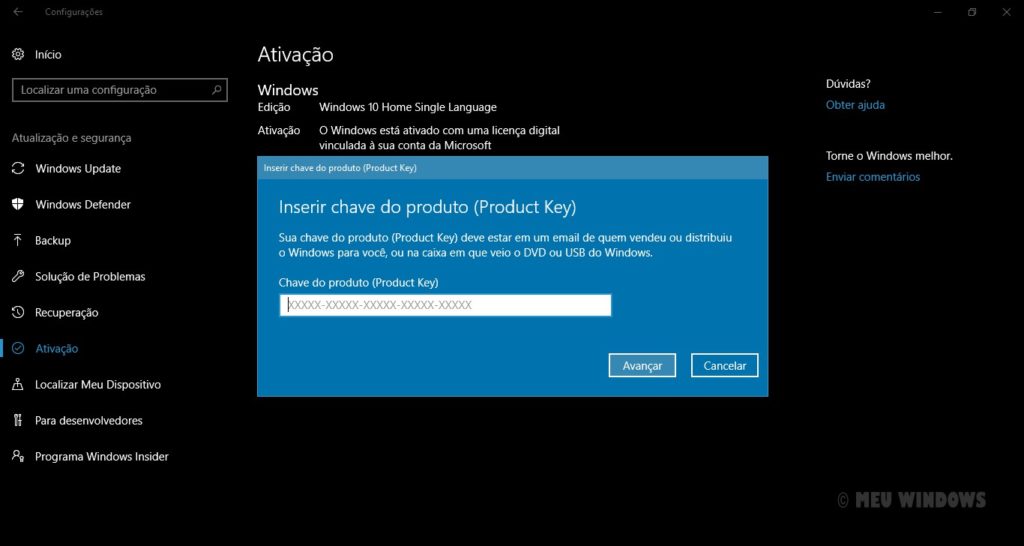

No universo digital, as chaves de produto são elementos que desempenham um papel crucial na segurança, autenticidade e controle do acesso a softwares e sistemas operacionais. O que é uma chave de produto? Neste artigo, embarcaremos em uma jornada de conhecimento para compreender em profundidade o que são as chaves de produto, porque são tão vitais para a indústria de tecnologia, os diferentes tipos que existem, como ocorre o processo de ativação e as alternativas que estão redefinindo o licenciamento de software. Além disso, ofereceremos estratégias práticas para gerenciar de maneira eficiente essas chaves e responderemos às perguntas mais frequentes…

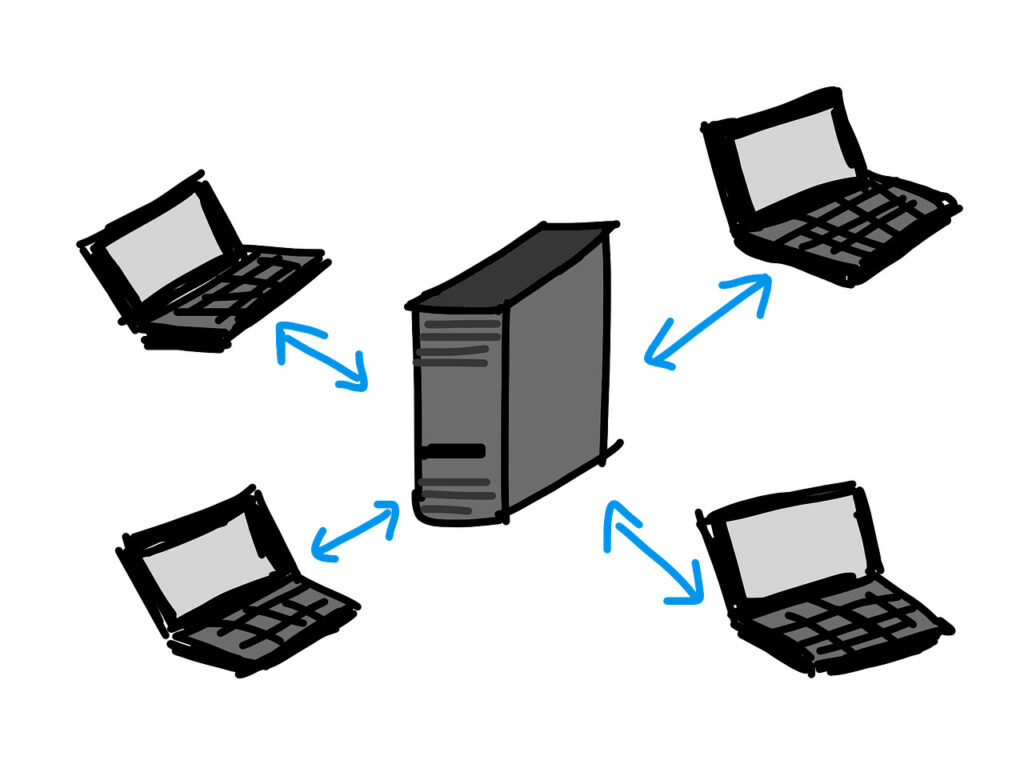

A estrutura cliente-servidor é um modelo de arquitetura de rede amplamente empregado em ambientes de Tecnologia da Informação (TI). Nesta abordagem, computadores são divididos em dois grupos: servidores, fornecedores de serviços ou recursos, e clientes, solicitantes desses serviços e recursos. A comunicação entre eles ocorre por meio de protocolos de rede, como o TCP/IP, geralmente pela internet ou por redes privadas, proporcionando escalabilidade, flexibilidade e segurança. Este artigo explora detalhadamente os principais componentes, características e aplicações da estrutura cliente-servidor. O que é uma estrutura cliente-servidor? Uma estrutura cliente-servidor é um modelo de arquitetura de rede onde um programa de computador…

Com a crescente interconexão global, as mídias sociais se tornaram uma peça fundamental no quebra-cabeça do marketing digital. Este guia abrangente explora o panorama atual das mídias sociais, destacando suas origens, evolução, principais plataformas e estratégias para maximizar o alcance e o engajamento. O Que São Mídias Sociais? Mídias sociais são canais online que facilitam o relacionamento e o compartilhamento de conteúdo entre usuários. Para ser considerada uma mídia social, uma plataforma, site ou aplicativo deve promover a interação, permitir a divulgação descentralizada de conteúdo e incentivar a participação colaborativa. Principais Características das Mídias Sociais: As mídias sociais englobam uma…

Na vasta paisagem da tecnologia da informação, há termos que, apesar de parecerem complexos à primeira vista, sustentam a infraestrutura dos sistemas que utilizamos cotidianamente. Um desses termos é o “Setor de Inicialização de Disco”, também conhecido como MBR (Master Boot Record). Neste artigo, exploraremos de maneira abrangente o que constitui um setor de inicialização de disco, sua relevância histórica, suas funcionalidades essenciais e como ele se mantém relevante em face das evoluções tecnológicas. Leia também: O que é um Master Boot Record (MBR)? O que é um setor de inicialização de disco? O Setor de Inicialização de Disco é…

O termo “Megabit” possui significados distintos, sendo comumente associado à capacidade de armazenamento de cartuchos de jogos e à taxa de transferência de dados em redes de computadores, expressa em Megabit por segundo (Mbps). Neste artigo, exploraremos ambos os contextos, fornecendo insights sobre o armazenamento de jogos e as medidas de capacidade de rede. Leia também: O que é um bit? O que é Megabit? O megabit é uma unidade de medida de dados que representa uma quantidade substancial de informações. Derivado do prefixo “mega”, indicando um fator de um milhão, um megabit é equivalente a um milhão de bits. Cada bit,…

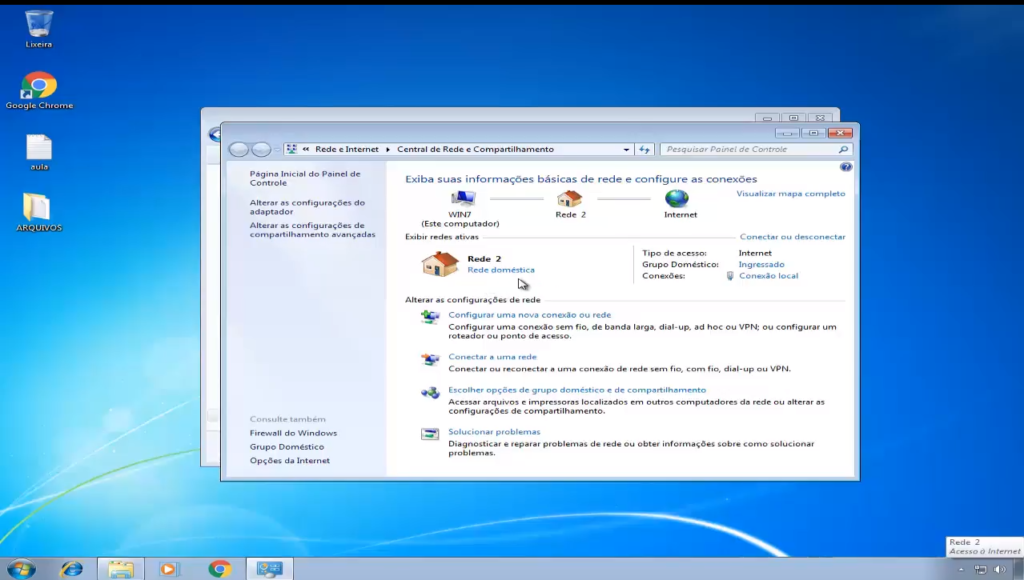

O Grupo Doméstico é um recurso de rede do Microsoft Windows introduzido com o Windows 7. O Grupo Doméstico fornece um método para o Windows 7 e PCs mais recentes (incluindo sistemas Windows 10) para compartilhar recursos, incluindo impressoras e diferentes tipos de arquivos entre si. Como usar o Grupo Doméstico do Windows? NOTA: Grupo Doméstico removido do Windows 10 (versão 1803) Windows 10 O Grupo Doméstico foi removido do Windows 10 (versão 1803). No entanto, mesmo que ele tenha sido removido, você ainda poderá compartilhar impressoras e arquivos usando recursos integrados ao Windows 10. O que mudou? Após a…