Nos últimos anos, a paisagem digital tem sido constantemente desafiada por ameaças cibernéticas cada vez mais sofisticadas e prejudiciais. Uma dessas ameaças em ascensão que vem ganhando destaque é o “Leakware”.

Este artigo tem como objetivo aprofundar nossa compreensão do Leakware, explorando suas nuances, impactos e, o mais importante, estratégias eficazes para proteger-se contra essa ameaça. À medida que o mundo se torna cada vez mais conectado digitalmente, o conhecimento sobre esses tipos de ameaças é vital para garantir nossa segurança online.

Leia também: O que é Ransomware?

O que é Leakware?

O Leakware é uma categoria especializada de malware que opera de maneira peculiar e perigosa. Enquanto a maioria dos malwares busca obter lucro criptografando dados (como no caso do ransomware) ou causando danos aos sistemas, o Leakware adota uma tática diferente.

Em vez de criptografar os dados, ele infiltra-se silenciosamente em sistemas, exfiltra informações confidenciais e, em seguida, chantageia a vítima com a ameaça de expor esses dados.

Funcionamento do Leakware

Os criminosos por trás do Leakware geralmente utilizam uma série de técnicas avançadas para invadir sistemas. Uma vez dentro, eles têm como alvo informações sensíveis, como dados pessoais, financeiros ou comerciais.

Esses dados são secretamente copiados e, em seguida, os atacantes entram em contato com a vítima, fazendo exigências que frequentemente incluem um pagamento em troca da garantia de que os dados não serão divulgados.

Implicações do Leakware

- Risco de Exposição Elevado: O principal perigo do Leakware é o risco iminente de exposição de informações sensíveis. A ameaça de ter dados confidenciais divulgados pode levar a graves consequências, incluindo danos à reputação, perdas financeiras substanciais e implicações legais.

- Pressão Psicológica sobre as Vítimas: As vítimas de Leakware enfrentam uma pressão intensa para cumprir as exigências dos criminosos, pois a divulgação de informações sensíveis pode ter implicações significativas em suas vidas pessoais e profissionais.

- Potencial Ciclo de Extorsão: O pagamento do resgate não garante que os criminosos não divulgarão os dados. Isso pode criar um ciclo de extorsão, onde as vítimas continuam pagando repetidamente para manter suas informações em sigilo.

Leia também: O que é malware e o que ele pode fazer?

Estratégias de Proteção contra Leakware

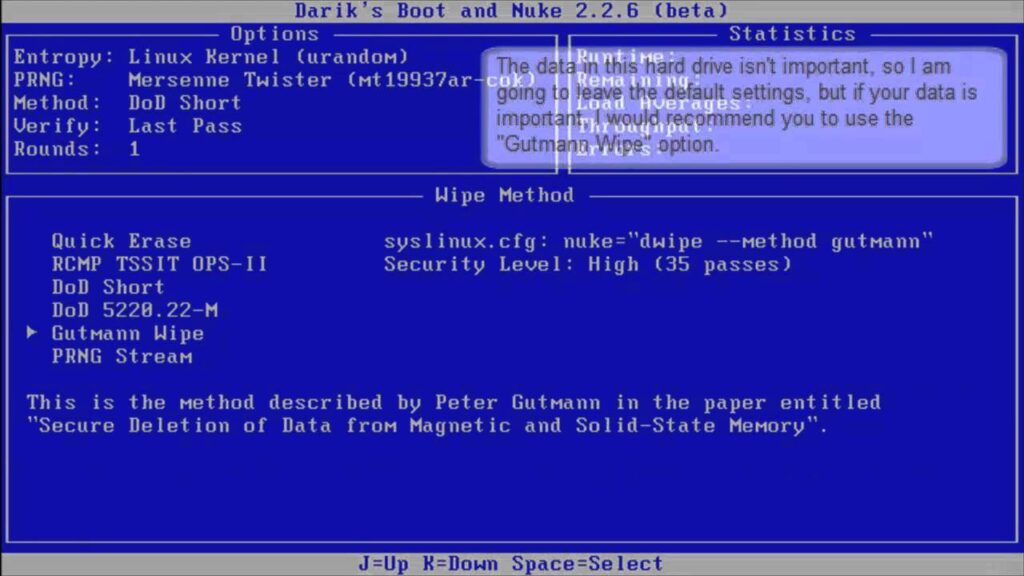

- Fortalecimento da Segurança de Rede: Investir em medidas robustas de segurança, como firewalls avançados, sistemas de detecção de intrusões e manter software atualizado, é fundamental para prevenir invasões.

- Conscientização e Treinamento em Segurança: Educar e treinar funcionários e usuários finais sobre práticas seguras na internet e como identificar possíveis ameaças pode reduzir a probabilidade de invasões bem-sucedidas.

- Implementação de Backup de Dados: Manter cópias de backup regularmente atualizadas dos dados críticos é essencial para garantir a recuperação em caso de comprometimento.

- Desenvolvimento de Políticas de Resposta a Incidentes: Ter procedimentos claros e eficazes para responder a incidentes de segurança pode minimizar danos em caso de ataque.

Conclusão

O Leakware é uma ameaça cibernética altamente preocupante que desafia a segurança digital de indivíduos e organizações. Compreender seu funcionamento e adotar medidas proativas de proteção é crucial para mitigar seus impactos. Em um mundo cada vez mais digitalizado, a segurança cibernética deve ser uma prioridade constante para garantir que nossos dados permaneçam protegidos.

Perguntas Frequentes

Embora ambos representem sérias ameaças, o Leakware pode ter consequências mais graves devido à exposição de dados sensíveis.

Infelizmente, não há garantias nesse sentido, tornando importante uma abordagem de segurança holística.

Eles utilizam diversas técnicas, incluindo phishing, exploração de vulnerabilidades e manipulação social.

As leis de proteção de dados e os regulamentos de crimes cibernéticos variam de acordo com o país, mas muitas nações possuem estruturas legais para lidar com casos de Leakware.