Na era digital, a segurança tecnológica se tornou uma preocupação crucial. O avanço tecnológico trouxe consigo oportunidades inúmeras, mas também gerou um cenário propício para ameaças cibernéticas cada vez mais sofisticadas. Nesse contexto, o método Schneier, desenvolvido por Bruce Schneier, emerge como uma abordagem abrangente e estruturada para enfrentar os desafios complexos da segurança tecnológica.

Neste artigo, mergulharemos em uma exploração profunda do que é o método Schneier, suas diretrizes fundamentais, implementação prática em ambientes tecnológicos, vantagens e limitações, alternativas e abordagens complementares, bem como estudos de caso que evidenciam sua eficácia.

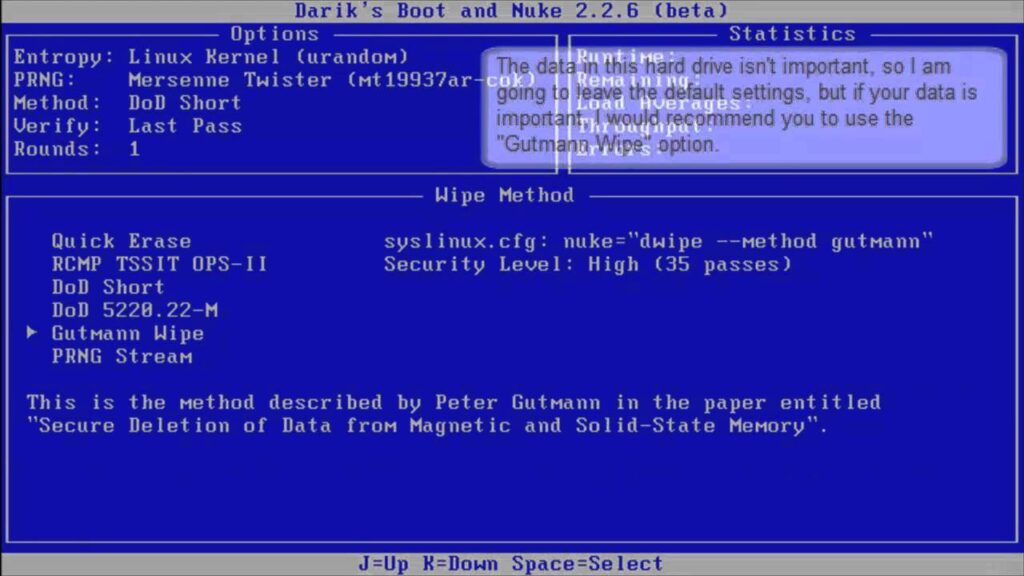

Leia também: Os 16 melhores métodos e padrões de sanitização de dados

1. Introdução ao Método Schneier:

O método Schneier, nomeado em homenagem ao renomado especialista em segurança cibernética Bruce Schneier, é uma abordagem conceitual que visa fornecer uma estrutura sólida para avaliar, compreender e mitigar os riscos de segurança presentes em sistemas tecnológicos.

O cerne do método Schneier reside em sua capacidade de desdobrar complexos cenários de ameaças e vulnerabilidades em um processo claro e estruturado que auxilia na tomada de decisões informadas em relação à segurança.

2. Princípios Fundamentais do Método Schneier:

O método Schneier é fundamentado em três princípios interdependentes, os quais atuam em conjunto para formar uma abordagem holística de segurança:

- Avaliação do Sistema: Esta etapa envolve uma análise profunda do sistema em questão, identificando ativos valiosos, possíveis ameaças e vulnerabilidades. Compreender a totalidade do sistema é essencial para estabelecer uma base sólida para avaliação de riscos.

- Análise da Ameaça: Após a avaliação do sistema, passa-se à análise das ameaças potenciais. Aqui, o foco é em identificar e classificar as ameaças de acordo com sua probabilidade de ocorrência e impacto. Isso permite uma priorização eficaz das ameaças a serem enfrentadas.

- Medidas de Mitigação: Com base na análise da ameaça, as medidas de mitigação são selecionadas e implementadas. Essas medidas podem variar desde a aplicação de práticas de segurança específicas até o uso de tecnologias avançadas, como criptografia, autenticação multifatorial e monitoramento contínuo.

3. Implementação do Método Schneier em Tecnologia:

A aplicação do método Schneier no contexto tecnológico é uma jornada que exige compreensão profunda e esforços coordenados. Esta etapa engloba:

- Identificação de Ativos Valiosos: O ponto de partida é identificar os ativos que precisam de proteção, sejam eles dados sensíveis, sistemas críticos ou propriedade intelectual.

- Análise de Ameaças e Vulnerabilidades: Uma análise minuciosa das possíveis ameaças e vulnerabilidades que podem afetar os ativos identificados é conduzida. Isso envolve a avaliação de riscos associados a ataques, explorações e violações de segurança.

- Seleção e Implementação de Medidas de Mitigação: Com base na análise das ameaças, são escolhidas estratégias de segurança apropriadas para reduzir os riscos. Isso pode incluir a implementação de firewalls, a adoção de políticas de acesso, a segmentação de redes e muito mais.

- Monitoramento e Melhoria Contínua: Uma vez que as medidas de mitigação estão em vigor, é essencial estabelecer um sistema de monitoramento contínuo para detectar e responder a ameaças em tempo real. A melhoria contínua também é uma parte vital desse processo, uma vez que as ameaças e tecnologias evoluem constantemente.

4. Vantagens e Limitações do Método Schneier:

Vantagens:

- Abordagem Holística: O método Schneier fornece uma estrutura abrangente que considera todos os aspectos da segurança tecnológica, garantindo uma proteção mais eficaz.

- Foco na Realidade: Ao priorizar ameaças com base em sua probabilidade e impacto, o método ajuda as organizações a concentrar seus recursos onde são mais necessários.

- Adaptabilidade: O método Schneier pode ser adaptado a uma ampla gama de ambientes tecnológicos e setores.

Limitações:

- Complexidade: Em ambientes altamente dinâmicos, a análise de ameaças e a seleção de medidas de mitigação podem se tornar complexas e desafiadoras.

- Recursos Necessários: A implementação eficaz do método Schneier pode exigir recursos significativos, incluindo tempo, financiamento e expertise técnica.

- Enfoque Predominante em Ameaças: O método Schneier pode tender a enfatizar a previsão de ameaças existentes, possivelmente negligenciando ameaças emergentes ou desconhecidas.

5. Alternativas e Abordagens Complementares:

Embora o método Schneier seja uma ferramenta poderosa, existem outras abordagens e estratégias que podem complementar sua eficácia na segurança tecnológica:

- Framework NIST (National Institute of Standards and Technology): Oferece diretrizes abrangentes para segurança e privacidade, incluindo práticas de gestão de riscos e controles de segurança.

- Modelo Zero Trust: Este modelo desafia a ideia de confiar automaticamente em usuários e dispositivos, enfatizando a verificação constante de identidade e autenticação, independentemente de estarem dentro ou fora da rede.

6. Estudos de Caso: Aplicando o Método Schneier na Prática:

Dois estudos de caso reais ilustram vividamente como o método Schneier pode ser aplicado para fortalecer a segurança tecnológica:

- Setor Financeiro: Em instituições bancárias, o método Schneier foi implementado para proteger dados financeiros e informações sensíveis de clientes. A avaliação criteriosa das vulnerabilidades e a implementação de medidas de criptografia robustas resultaram em um ambiente mais seguro para transações online.

- Internet das Coisas (IoT): Na era da Internet das Coisas, onde dispositivos conectados estão em ascensão, a aplicação do método Schneier é essencial para garantir a integridade e privacidade dos dados transmitidos e recebidos. A análise das ameaças associadas a dispositivos IoT e a implementação de protocolos de segurança eficazes são vitais para prevenir violações de segurança.

Conclusão:

Em um mundo cada vez mais digital e interconectado, a segurança tecnológica é um imperativo fundamental para proteger informações valiosas, ativos e a privacidade dos indivíduos. O método Schneier, desenvolvido pelo proeminente especialista em segurança Bruce Schneier, emerge como uma bússola confiável para navegar pelas águas turbulentas das ameaças cibernéticas e tecnológicas. Sua abordagem sistemática, baseada em avaliação minuciosa, análise das ameaças e implementação de medidas de mitigação, oferece uma estrutura sólida para a tomada de decisões informadas e estratégias de segurança eficazes.

Ao explorarmos os princípios fundamentais do método Schneier, entendemos como ele fornece uma base robusta para a identificação e priorização de riscos, permitindo que as organizações adotem abordagens proativas na proteção de seus ativos mais preciosos. A implementação prática do método Schneier nos mostra que, ao adaptar suas diretrizes para o ambiente tecnológico, é possível fortalecer a segurança cibernética, protegendo dados sensíveis, sistemas críticos e dispositivos conectados.

Embora o Schneier ofereça inúmeras vantagens, é importante reconhecer suas limitações e considerar abordagens complementares, como o Framework NIST e o Modelo Zero Trust. A segurança tecnológica é uma jornada contínua, e a evolução constante de ameaças requer flexibilidade na adaptação de estratégias de proteção.

Por fim, à medida que avançamos rumo a um futuro digital cada vez mais complexo, o método Schneier permanece como uma âncora confiável, guiando a implementação de medidas de segurança informadas, a avaliação de riscos e a tomada de decisões embasadas. Ao abraçar essa abordagem sólida e estruturada, as organizações podem enfrentar os desafios da segurança tecnológica com confiança, garantindo um ambiente digital mais seguro, resiliente e preparado para enfrentar ameaças em constante evolução.

Perguntas Frequentes

Bruce Schneier é um renomado especialista em segurança cibernética, autor prolífico e palestrante de destaque. Sua notável contribuição inclui a criação do método Schneier, que oferece uma estrutura rigorosa para abordar riscos de segurança em sistemas tecnológicos.

Embora tenha sido originalmente concebido para a segurança cibernética, o método Schneier pode ser adaptado e aplicado em uma ampla variedade de contextos, incluindo segurança física e industrial.

Os passos cruciais na implementação do Schneier incluem a avaliação completa do sistema, a análise das ameaças potenciais, a seleção e implementação de medidas de mitigação apropriadas e o estabelecimento de um sistema contínuo de monitoramento e melhoria.

Embora seja uma abordagem sólida e abrangente, o Schneier deve ser complementado por outras práticas e abordagens, dependendo do cenário tecnológico específico e das ameaças emergentes.