Em um mundo digital em constante evolução, a salvaguarda de informações confidenciais e dados sensíveis tornou-se uma prioridade inquestionável. O método DOD 5220.22-M emergiu como uma ferramenta vital na garantia da segurança de dados, oferecendo um processo meticuloso para a eliminação segura de informações armazenadas.

Neste artigo aprofundado, exploraremos com minúcia o que exatamente é o método DOD 5220.22-M, delinearemos suas etapas intricadas e destacaremos sua importância substancial no cenário da segurança de dados contemporâneo.

Leia também: Os 16 melhores métodos e padrões de sanitização de dados

1. Introdução ao Método DOD 5220.22-M:

O Método DOD 5220.22-M, batizado também como o “Método de Limpeza de Dados de 3 Passagens“, emerge como um protocolo desenvolvido pelo Departamento de Defesa dos Estados Unidos (DOD). Seu propósito primordial é erradicar, de maneira irreversível, quaisquer vestígios de dados armazenados em dispositivos de mídia digital, tais como discos rígidos e unidades flash.

Essa técnica foi concebida com a intenção de proteger informações sensíveis, evitando que caiam em mãos inadequadas e comprometam a privacidade e a segurança.

2. O Intrincado Processo do Método DOD 5220.22-M:

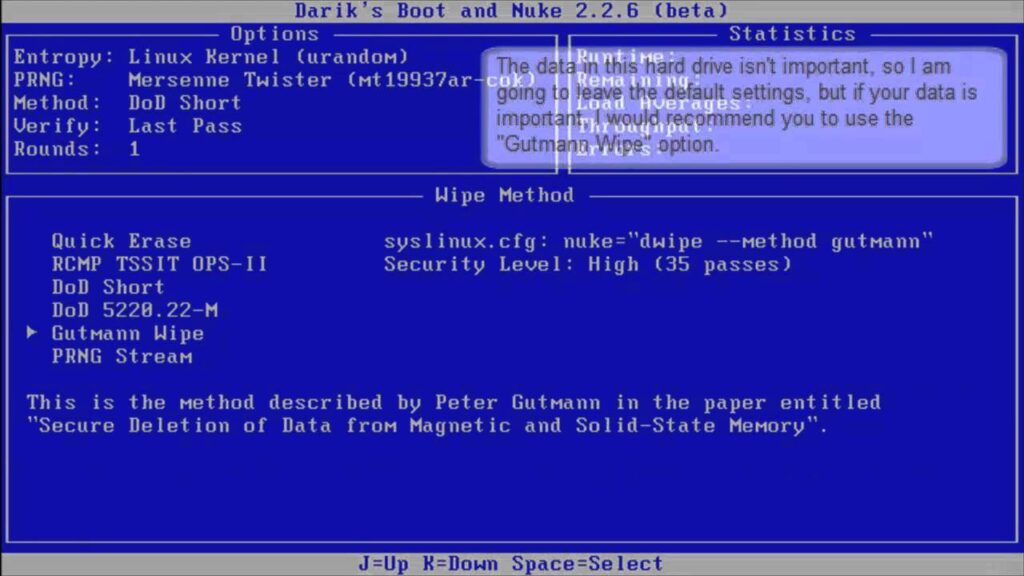

O DOD 5220.22-M, famoso por sua abordagem de três passagens, executa um processo minucioso para assegurar a eliminação completa dos dados:

- Passagem 1: Na primeira passagem, uma sobregravação completa dos bits de dados é executada, substituindo-os por zeros (0x00). Essa ação visa neutralizar qualquer informação armazenada anteriormente.

- Passagem 2: A segunda passagem envolve uma nova sobreposição dos bits de dados, agora substituídos por uns (0xFF). Esse processo complementa a primeira etapa, reforçando a eliminação segura.

- Passagem 3: A última passagem concretiza a eliminação dos dados ao substituir os bits por uma sequência aleatória de caracteres. Tal medida busca dificultar, significativamente, qualquer tentativa de recuperação.

3. O Significado Crucial do Método DOD 5220.22-M na Preservação da Segurança de Dados:

O DOD 5220.22-M assume um papel de extrema relevância na garantia da segurança de dados em diversos cenários. Seja no descarte de dispositivos de armazenamento ou na transferência de propriedade de mídias que possuam informações sensíveis, a aplicação deste método confere uma camada robusta de proteção.

Ao assegurar a eliminação efetiva de dados, ele previne vazamentos e violações de privacidade, salvaguardando organizações, governos e indivíduos contra ameaças cibernéticas.

4. Evolução e Alternativas ao Método DOD 5220.22-M:

Com o contínuo avanço tecnológico, alternativas mais complexas e abrangentes surgiram para complementar ou até mesmo substituir o DOD 5220.22-M. Notavelmente, algoritmos de criptografia, como a criptografia de disco integral, ganharam destaque como medidas preventivas para proteção de dados em repouso.

Além disso, o próprio DOD 5220.22-M tem sido objeto de discussão, com alguns especialistas sugerindo que uma única passagem de sobrescrição aleatória poderia ser suficiente para inibir significativamente a recuperação de dados.

Conclusão:

Em um ambiente digital onde a preservação da segurança de dados é uma prioridade máxima, o método DOD 5220.22-M emerge como um pilar essencial na proteção de informações sensíveis. Com suas três passagens meticulosas e intrincadas, o método oferece uma camada significativa de eliminação segura de dados, desempenhando um papel crucial na prevenção de vazamentos e violações de privacidade.

Embora alternativas tenham surgido, a influência duradoura do DOD 5220.22-M na garantia da confidencialidade permanece incontestável, estabelecendo-se como uma ferramenta confiável para a salvaguarda dos ativos digitais mais preciosos.

Perguntas Frequentes

Embora seja altamente eficaz, a evolução das técnicas de recuperação de dados pode, em teoria, recuperar dados parcialmente sobrescritos. Contudo, o DOD 5220.22-M continua sendo uma escolha robusta e confiável para a maioria das aplicações.

Enquanto o DOD 5220.22-M se concentra na eliminação segura de dados, a criptografia de disco emprega chaves de codificação para tornar os dados ilegíveis a terceiros não autorizados.

Sim, existem várias ferramentas de software respeitáveis disponíveis que permitem a aplicação efetiva do DOD 5220.22-M a dispositivos de armazenamento.

Em muitos setores, como finanças e governança, a eliminação segura de dados é um requisito regulatório ou legal para preservar informações sensíveis.