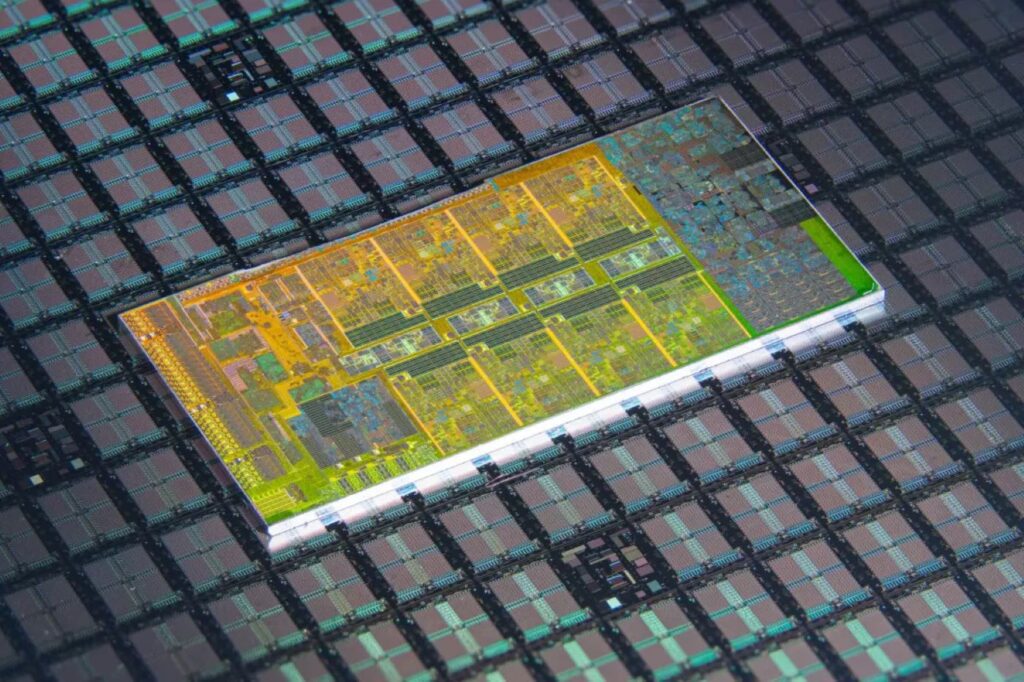

código-fonte aparente para o Alder Lake BIOS foi compartilhado online. Parece ter vazado em sua totalidade em 5,9 GB descompactado, possivelmente por alguém que trabalha em um fornecedor de placas-mãe ou acidentalmente por um parceiro de fabricação da Lenovo.

O vazamento do código-fonte do Alder Lake BIOS

Alguns usuários do Twitter parecem pensar que o código se originou do 4chan.

Ele chegou ao GitHub ontem e antes de ser retirado no início desta manhã, alguém olhou em seus logs de origem e descobriu que o commit inicial foi datado de 30 de setembro e de autoria de um funcionário da LC Future Center, uma empresa chinesa que possivelmente fabrica notebooks da Lenovo.

O código agora está disponível em vários espelhos e está sendo compartilhado e falado em toda a Internet.

Pode levar dias até que alguém analise todos os 5,9 GB, mas algumas seções interessantes já foram descobertas.

Aparentemente, existem várias referências a um “Teste de tags de recursos da Lenovo” que vinculam ainda mais o vazamento ao OEM. Outras seções supostamente nomeiam CPUs AMD, sugerindo que o código foi alterado desde que deixou a Intel.

O mais alarmante é que um pesquisador encontrou referências explícitas a MSRs não documentados, o que pode representar um risco de segurança significativo.

MSRs (registros específicos de modelo) são registros especiais que somente códigos privilegiados como o BIOS ou o sistema operacional podem acessar. Os fornecedores os usam para alternar opções na CPU, como habilitar modos especiais para depuração ou monitoramento de desempenho, ou recursos como certos tipos de instruções.

As CPUs podem ter centenas de MSRs, e a Intel e a AMD publicam apenas a documentação de metade a dois terços deles. Os MSRs não documentados estão geralmente vinculados a opções que o fabricante da CPU deseja manter em segredo.

Por exemplo, um MSR não documentado na CPU AMD K8 foi descoberto por pesquisadores para habilitar um modo de depuração privilegiado.

Os MSRs também desempenham um papel importante na segurança. A Intel e a AMD usaram opções de MSR para corrigir as vulnerabilidades do Spectre em suas CPUs anteriores à mitigação de hardware.

Pesquisadores de segurança mostraram ser possível criar vetores de ataque em CPUs modernas manipulando MSRs não documentados.

O cenário em que isso seria possível é muito complexo e não necessariamente o que está se desenrolando agora, mas continua sendo uma possibilidade. Cabe à Intel esclarecer a situação e os riscos que representam para seus clientes.

Leia também: Intel oferece correções para Chrome e Edge nos processadores Alder Lake