“Whaling Attack” é um método usado por cibercriminosos para se disfarçarem como um jogador sênior em uma organização e visar diretamente indivíduos seniores ou outros indivíduos importantes em uma organização, com o objetivo de roubar dinheiro ou informações confidenciais ou obter acesso a seus sistemas de computador para fins criminosos.

Também conhecido como fraude de CEO, o whaling é semelhante ao phishing, pois usa métodos como e-mail e spoofing de site para enganar um alvo para que ele execute ações específicas, como revelar dados confidenciais ou transferir dinheiro.

Enquanto os golpes de phishing têm como alvo indivíduos não específicos e o spear-phishing tem como alvo determinados indivíduos, o caça às baleias se opõe não apenas aos indivíduos-chave, mas de forma que as comunicações fraudulentas enviadas pareçam ter vindo de alguém especificamente sênior ou influente em sua organização.

Pense neles como “big phish” ou “baleias” na empresa, como o CEO ou o gerente financeiro. Isso adiciona um elemento extra de engenharia social à mistura, com a equipe relutante em recusar um pedido de alguém que considera importante.

Para uma perspectiva, o phishing normal que não é de caça às baleias é geralmente uma tentativa de obter as informações de login de alguém em um site de mídia social ou banco.

Nesses casos, o e-mail / site de phishing parece bastante normal, enquanto, no whaling, o design da página se dirige ao gerente / executivo sob ataque explicitamente.

Qual é o objetivo do Whaling Attack?

O objetivo é enganar alguém da alta administração para divulgar informações confidenciais da empresa. Isso geralmente vem na forma de uma senha para uma conta confidencial, que o invasor pode acessar para obter mais dados.

O objetivo de todos os ataques de phishing, como o caça às baleias, é assustar o destinatário, convencê-lo de que ele precisa tomar medidas para prosseguir, como evitar taxas legais, evitar a demissão, impedir a falência da empresa, etc.

Como se parece

Whaling, como qualquer jogo de phishing, envolve uma página da web ou e-mail que se disfarça como legítimo e urgente.

Os golpistas os projetam para se parecerem com um e-mail comercial crítico ou algo de alguém com autoridade, seja externa ou mesmo internamente, da própria empresa.

A tentativa de caça às baleias pode parecer um link para um site comum com o qual você está familiarizado.

Provavelmente, ele solicitará suas informações de login como você esperava. No entanto, se você não tomar cuidado, o que acontece a seguir é o problema.

Quando você tenta enviar suas informações para os campos de login, uma notificação é exibida informando que as informações estavam incorretas e que você deve tentar novamente. Nenhum dano foi feito, certo? Você acabou de inserir sua senha incorretamente – mas esse é o golpe!

O que acontece nos bastidores é que, quando você insere suas informações no site falso (que não pode fazer seu login porque não é real), as informações inseridas são enviadas ao invasor e, em seguida, você é redirecionado para o site real. Você tenta sua senha novamente e funciona perfeitamente.

Neste ponto, você não tem ideia de que a página era falsa e que alguém roubou sua senha. No entanto, o invasor agora tem seu nome de usuário e senha para o site no qual você pensou que estava conectado.

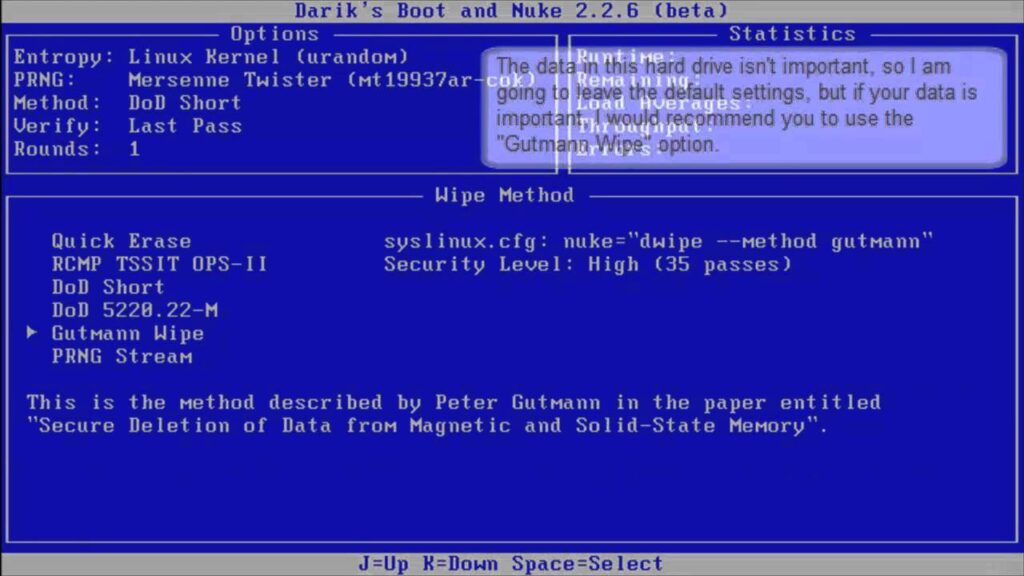

Em vez de um link, o esquema de phishing pode fazer com que você baixe um programa para visualizar um documento ou imagem.

O programa, real ou não, tem um tom malicioso para rastrear tudo o que você digita ou exclui coisas do computador.

Como o Whaling é diferente de outros golpes de phishing

Em um esquema de phishing comum, a página da web / e-mail pode ser um aviso falso do seu banco ou PayPal.

A página falsificada pode assustar o alvo com alegações de que sua conta foi cobrada ou atacada e que ele deve inserir seu ID e senha para confirmar a cobrança ou verificar sua identidade.

No caso da caça às baleias, a página / e-mail de mascaramento assumirá uma forma de nível executivo mais séria.

O conteúdo terá como alvo um gerente superior como o CEO ou mesmo apenas um supervisor que pode ter muita influência na empresa ou que pode ter credenciais para contas valiosas.

O e-mail ou site sobre caça às baleias pode vir na forma de uma intimação falsa, uma mensagem falsa do FBI ou algum tipo de reclamação legal crítica.

Como faço para me proteger?

A maneira mais fácil de se proteger de um golpe de caça às baleias é estar ciente do que você clica. É simples assim. Como a caça às baleias ocorre por meio de e-mails e sites, você pode evitar todos os links maliciosos entendendo o que é real e o que não é.

Agora, nem sempre é possível saber o que é falso. Às vezes, você recebe um novo e-mail de alguém que nunca enviou antes, e essa pessoa pode lhe enviar algo que parece totalmente legítimo.

No entanto, se você olhar para a URL em seu navegador da web e verificar o site, mesmo que brevemente, em busca de coisas que pareçam um pouco erradas, você pode diminuir significativamente suas chances de ser atacado dessa forma.

Executivos e gerentes realmente se apaixonam por esses e-mails de Whaling?

Sim, infelizmente, os gerentes costumam cair em golpes de e-mail de caça às baleias. Tome como exemplo o golpe da intimação do FBI contra a caça às baleias.

Os golpistas atacaram cerca de 20.000 CEOs corporativos, e aproximadamente 2.000 deles caíram no golpe da caça às baleias clicando no link do e-mail.

Eles acreditavam que ele baixaria um complemento especial do navegador para ver toda a intimação.

Na verdade, o software vinculado era um keylogger que gravava secretamente as senhas do CEO e as encaminhava para os vigaristas.

Como resultado, cada uma das 2.000 empresas comprometidas foi invadida ainda mais, agora que os invasores tinham as informações de que precisavam.